|

개인정보 유출로 보안에 대한 중요성이 강조되고 있는 가운데 온라인에서 자신을 증명하는 사실상 유일한 도구인 공인인증서가 보안에 취약한 것으로 나타났다. 또한 간단한 프로그램만으로 공인인증서의 비밀번호가 1분도 안돼 해킹되는 것으로 드러나 충격을 주고 있다.

KBS 디지털뉴스 취재팀은 최근 공인인증서의 보안성을 검증하고자 보안 전문가와 함께 인증서 탈취와 비밀번호 해킹 여부를 실험했다.

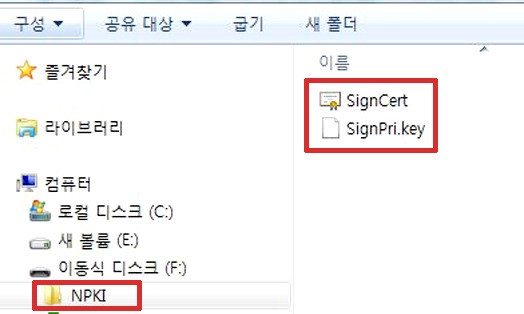

먼저 공인인증서의 탈취 실험. 사용자의 PC에 공인인증서를 저장해놓은 경우 일반적으로 컴퓨터 프로그램 폴더 내에 ‘NPKI’라는 이름의 폴더가 만들어져 그 안에 저장된다. 이 폴더로 접근만 가능하면 아무런 검증 없이 복사가 가능하다. 특정 사용자 PC에 접근할 수 있다면 누구나 공인인증서를 빼낼 수 있다는 것이다.

|

그러나 공인인증서 탈취를 목적으로 한 해커라면 이 같은 방법이 물리적으로 쉽지 않다는 것을 알기에 다른 방법을 사용한다. 바로 '악성코드'를 PC에 심어 사용자 몰래 빼내는 것. 이것이 가능한 이유는 NPKI 폴더 안에 있는 인증서는 별다른 장치 없이 복사만 하면 가능하기 때문이다. 복사된 인증서 파일은 해커에게 자동으로 전송된다.

그렇다면 USB와 같이 이동형 저장장치에 인증서를 보관하는 경우는 어떨까. 이 역시 악성코드에 감염된 PC라면 USB를 PC에 꽂는 순간 인증서가 복사돼 해커에게 전달된다.

두 번째 공인인증서 비밀번호 탈취 실험. 단순히 공인인증서만 확보하는 것은 아무런 의미가 없다. 인증서 비밀번호를 알아야 사용할 수 있기 때문인데 보통 공인인증서는 두 개의 파일로 구성돼 있다. 하나는 공개키고 나머지 하나는 암호키다. 이 암호키안에 사용자의 암호가 저장돼 있다.

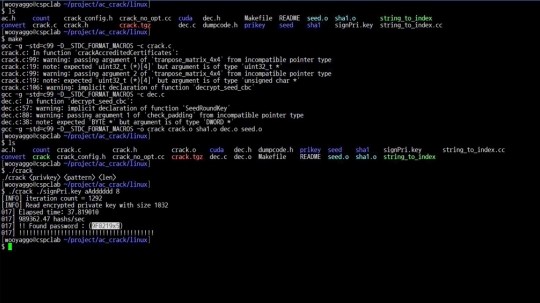

보통 인증서의 암호는 8자리 이상의 영문, 숫자 조합으로 구성돼 있다. 그러나 취재팀이 보안 전문가와 함께 일명 ‘크랙’ 프로그램을 만들어 비밀번호 탈취를 시도했더니 불과 40여 초만에 실제 비밀번호가 생성됐다. 실험으로 사용한 비밀번호는 영문자 2개와 6개의 숫자로 구성돼 있는 암호였다.

_59_20140304131604.jpg) |

취재팀과 함께 실험한 김우현 보안 전문가는 “영문자나 숫자로만 돼 있는 암호는 이보다 더 간단하게 알아낼 수 있다”면서 “해당 프로그램은 컴퓨터를 전공한 대학생 수준이라면 어렵지 않게 만들 수 있다”고 말했다.

공인인증서는 각종 온라인 결제나 인터넷 사이트에서 자신을 증명하는 도구로 쓰인다. 인터넷뱅킹을 할 경우 이용자의 공인인증서만 있으면 로그인이 가능하다. 계좌 이체의 경우 별도의 보안카드 번호를 넣어야 하지만 로그인 정보만 있으면 특정 사용자의 계좌 정보와 계좌 조회 정보를 확인할 수 있다. 뿐만 아니라 공인인증서로 로그인을 하는 인터넷 사이트의 경우 사용자의 개인정보는 물론 타인을 사칭할 수 있는 위험성이 있다.

공인인증서 비밀번호 해킹과 관련해 카이스트 이민화 교수는 “공인인증서에만 의존하는 전자 금융 체계의 취약점이 여실히 드러났다”면서 “전자 금융을 지키기 위해서는 보안카드와 같은 일회성 비밀번호를 사용하는 것이 중요하다”고 강조했다.

이와 관련 지난달 10일 한국인터넷진흥원이 국회 미래창조과학방송통신위원회 노웅래 의원에게 제출한 ‘최근 3년간 공인인증서 유출 사고’ 분석 자료에 따르면 2012년 8건이었던 사고가 지난해에는 7633건으로 1년 만에 954배 증가한 것으로 분석돼 공인인증서에 대한 관리가 시급한 것으로 나타났다.

한편 공인인증서 해킹과 관련한 자세한 내용은 3월 6일 밤 KBS 인터넷 뉴스에서 서비스되는 IT 프로그램 ‘T-타임’에서 확인할 수 있다.

<기사 출처 : KBS>

댓글 없음:

댓글 쓰기